킬디스크(Killdisk) 랜섬웨어 분석 환경 구축

킬디스크(Killdisk)는 GRUB 부트로더 단에서 랜섬 노트를 보여주고 주요 디렉토리를 전부 암호화하는 랜섬웨어입니다. 이 랜섬웨어는 리눅스 기반의 변종도 있기 때문에, 간단히 리눅스 기반의 랜섬웨어 감염 환경을 구축하고 싶을 때 사용할 수 있습니다. 참고로 랜섬웨어 파일은 Hybrid Analysis 사이트에서 다운로드받으실 수 있습니다.

※ Victim 서버용 OS 구축하기 ※

가장 먼저 Guest OS를 구축합니다. 저는 Ubuntu 16.04 Server용 이미지를 이용해 Guest OS를 설치했습니다. 일단 Host OS에서 Guest에 손쉽게 접속할 수 있도록 Guest 입장에서 SSH를 설치합니다.

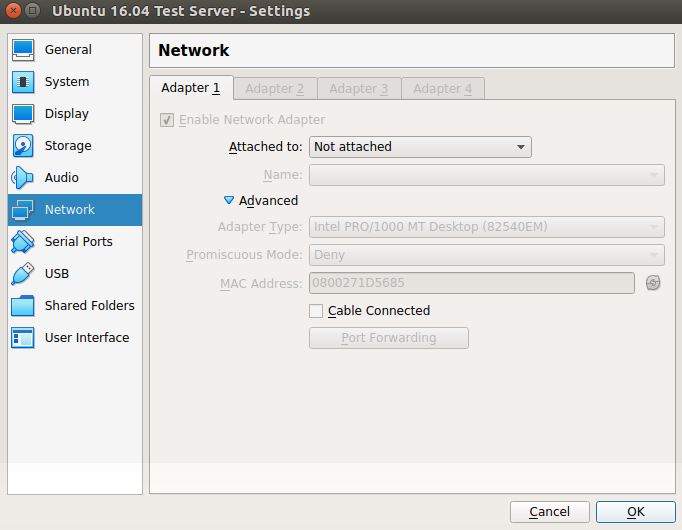

이제 Guest는 Network 설정을 진행합니다. 기본적으로 네트워크 어댑터를 NAT에 연결합니다. 또한 [Connect Network Adapter]에 정상적으로 체크되어 있는지 확인합니다. 이 과정에서 Guest의 아이피 주소를 확인하기 위해 ifconfig 명령어를 사용해 볼 필요가 있습니다. 결과적으로 다음과 같이 포트포워딩을 진행합니다.

※ Host에서 Guest OS의 웹 서버에 접속해보기 ※

SSH를 이용해 개방된 Guest OS에 접속해 볼 수 있습니다.

sudo ssh -p 5678 dongbin@127.0.0.1

결과적으로 다음과 같이 SCP를 이용하여 랜섬웨어 파일을 전송할 수 있습니다. 저는 Host 입장에서 Guest가 127.0.0.1:5678의 주소를 가지도록 포트포워딩 설정을 진행했으므로, 이를 그대로 이용하여 파일을 전송합니다.

sudo scp -P 5678 /home/dongbin/Downloads/ransomware.gz dongbin@127.0.0.1:/home/dongbin/ransomware.gz

결과적으로 다음과 같이 파일이 전송됩니다.

※ Guest OS에서 Killdisk 실행해보기 ※

Guest OS에서는 다음과 같이 랜섬웨어 압축 파일의 압축을 해제합니다.

또한 [Connect Network Adapter] 항목을 체크 해제하고, 네트워크 어댑터를 [Not attached]로 설정합니다. 혹시나 랜섬웨어의 변종이 Host OS를 거치고 랜을 통해 주변 컴퓨터를 감염시킬 수도 있으므로 랜섬웨어 분석을 할 때는 네트워크 설정에 유의할 필요가 있습니다.

결과적으로 Guest OS에서 ransomware 파일에 실행 권한을 부여하고 실행합니다.

sudo chmod +7 ransomware

sudo ./ransomware

실행한 이후에 곧바로 ls, cd 와 같은 명령이 동작하지 않게 됩니다.

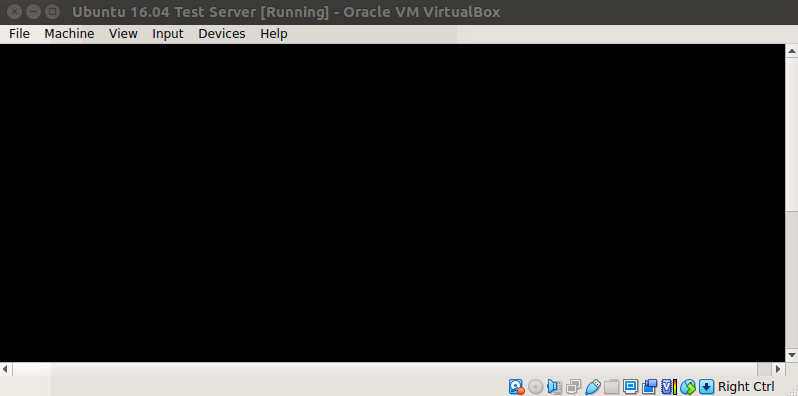

이후에 약 2분 정도의 시간이 소요된 이후에는 감염된 Guest OS의 터미널에 더 이상 아무 내용도 출력되지 않습니다. 이때 재부팅을 진행합니다. (너무 빠르게 재부팅 하는 경우에는 GRUB에서의 랜섬 노트가 제대로 출력되지 않을 수 있습니다.)

감염된 Guest OS를 재부팅 하면 다음과 같이 랜섬 노트가 출력됩니다.

'기타' 카테고리의 다른 글

| 병무청 병역판정검사(신체검사) 위치 및 일정 변경 방법 (3) | 2020.11.18 |

|---|---|

| PASCAL VOC 2007 데이터셋 다운로드 및 확인 방법 (0) | 2020.11.18 |

| Ubuntu 16.04 호스트(Host) PC에 Oracle VM VirtualBox를 설치하여 Ubuntu 16.04 게스트(Guest) 설치하기 (0) | 2020.11.15 |

| 리눅스 오픈소스 랜섬웨어(Ransomware) CryptoTrooper 분석 환경 구축 (0) | 2020.11.15 |

| Raspberry Pi Zero W를 이용한 Serial 통신 파일 전송(File Transfer) 속도 분석 (0) | 2020.11.15 |